Jak na digitální kontinuitu (8): proč kryptografické algoritmy oslabují a elektronické dokumenty stárnou?

Jednou použité kryptografické algoritmy se v čase nemění, ale roste síla protistrany, která by je chtěla prolomit. Proč se z elektronických dokumentů dělají otisky, alias hash-e, a proč se (ne)musíme bát kolizních dokumentů?

V předchozích dílech tohoto seriálu jsme se zabývali praktickými dopady zastarávání elektronických dokumentů. I možnostem, jak těmto dopadům čelit, či spíše jak je oddalovat v čase – a tím udržovat digitální kontinuitu elektronických dokumentů a jejich podpisů a pečetí. Hlavně v té její variantě, kterou jsme si vymezili jako aktuální digitální kontinuitu, kdy chceme, aby se i se staršími dokumenty dalo pracovat stejně jako s těmi „čerstvými“.

Potřebujeme to kvůli tomu, že naše důvěra v elektronické dokumenty a jejich vlastnosti (hlavně: autenticitu a pravost) je odvozována z jejich elektronických podpisů a pečetí, ještě v kombinaci s časovými razítky. Abychom tak mohli činit, a z podpisů a pečetí dovozovat konkrétní závěry ohledně samotných dokumentů, potřebujeme vědět, že se na tyto podpisy a pečeti můžeme spoléhat. K tomu potřebujeme, aby se jejich platnost dala ověřit (zjistit a prokázat). No a to je (bez dalšího) možné jen po určitou dobu a později již nikoli.

Dnes si konečně naznačíme, proč tomu tak je.

Časová pojistka jako menší zlo, které nás chrání před ještě větším zlem

To, že platnost elektronických podpisů a pečetí se (bez dalších opatření) po určité době již nedá ověřit, je způsobeno tím, že je v nich zabudována pomyslná časová pojistka, která dlouho nedělá nic – ale pak, v určitém okamžiku, jakoby „zaklapne“ a tím ověření platnosti znemožní. Stav platnosti podpisu, pečeti či časového razítka tak zůstane neznámý. Představu ilustruje následující obrázek.

Dnes si k tomu můžeme dodat, že takováto pomyslná časová pojistka je v celém konceptu elektronických podpisů zabudována zcela záměrně. A jelikož její existence má ony nepříjemné dopady, je dobré vědět, proč vůbec existuje.

V prvním přiblížení si můžeme říct, že časová pojistka byla zavedena a existuje proto, aby nás ochránila před něčím hodně nebezpečným. Před něčím, co dnes ještě nehrozí, ale někdy později už bude reálně hrozit. A pokud bychom dopustili, aby se tyto hrozby mohly naplnit, mělo by to pro nás ještě mnohem závažnější negativní důsledky, než jsou ty, které vyplývají ze samotné existence časové pojistky. Takže je to vlastně takové menší zlo, které nás chrání přes ještě větším zlem.

Ovšem vysvětlit srozumitelně a jednoduše, co a proč by nám bez časové pojistky hrozilo, není úplně snadné. Zde se o to pokusím opět s výrazným zjednodušením a nadhledem.

Začneme od toho, jakou roli hraje faktor času: proč je ona pojistka „časová“ a proč nám po určitou dobu v ničem nebrání, ale pak najednou „zaklapne“ a už nám v řadě věcí brání. Tedy pokud její zaklapnutí včas neoddálíme vhodným „nápravným opatřením“.

Proč kryptografické algoritmy a techniky časem zastarávají?

Nuže tedy: snad veškeré zabezpečení v oblasti IT je založeno na kryptografii. Ať už na té symetrické, kde se pracuje jen s jedním (tajným) klíčem, nebo na té asymetrické, která se využívá u elektronických podpisů a kde se pracuje se dvěma klíči (jedním soukromým a jedním veřejným). Přitom se používá řada nejrůznějších kryptografických technik a algoritmů, které snad všechny stojí na jednom základním principu: že když chcete něco překonat, prolomit, rozbít, zneužít, zreplikovat či jinak napadnout, je mnohdy známo, jak to udělat – ale současně lze prokázat, že je to tak náročné (na výpočetní kapacitu počítače, který by to musel dělat), že by to trvalo tak dlouho (například nějaké statisíce až miliony let), že se nevyplatí se o to ani pokoušet. A také že nějak jinak (nějakou „zkratkou“) se na to jít nedá.

Že tomu tak je, si může sama ověřit i dostatečně znalá „zlá strana barikády“. A tak si může sama spočítat, do čeho nemá cenu se vůbec pouštět. A na naší straně barikády pak na tom může být založena naše důvěra. Nejenom v elektronické podpisy, pečeti i časová razítka, ale i v mnoho a mnoho dalších věcí.

Problém je ale v tom, že ony kryptografické algoritmy a techniky s postupem času zastarávají a oslabují. Nikoli snad v absolutním slova smyslu, že by se již použité algoritmy a techniky s postupem času nějak měnily. Zastarávají a oslabují v relativním slova smyslu: v porovnání s tím, jak rostou schopnosti protistrany. Tedy vůči tomu, jak se díky čím dál tím rychlejším počítačům zkracuje doba, za kterou by druhá strana dokázala překonat, prolomit, rozbít či jinak zneužít něco, co již nějakou dobu existuje.

Každý trezor se časem otevře

Představme si to na příkladu zajištění důvěrnosti nějakého obsahu (toho, aby se s tímto obsahem nemohl seznámit někdo nepovolaný). To se dělá zašifrováním celého příslušného obsahu. Když to provedeme v nějaké konkrétní době, a využijeme k tomu aktuálně používané a aktuálně „dostatečně silné“ kryptografické (šifrovací) algoritmy, bude si případná protistrana (usilující dostat se k zašifrovanému obsahu) umět sama spočítat, jak dlouho by jejím počítačům trvalo prolomení použitého šifrování. Třeba nějaké miliony let. A tak sama dojde k závěru, že se jí nevyplatí se o to ani pokoušet.

Jenže uplyne X let, zašifrovaný obsah je stále stejný (zašifrovaný, „jak nejlépe to šlo“, před X lety), ale „zlá strana barikády“ již má k dispozici novější, mnohem výkonnější počítače. A ty mohou být schopné zvládnout stejný úkol – tedy prolomit šifrování, použité v době před X lety – už mnohem rychleji. Klidně v takové době, aby se jí už vyplatilo do toho jít. Pak už se ale my nemůžeme plně spoléhat na to, že se námi zašifrovaný obsah nedostane do nepovolaných rukou. Tedy že je zajištěna jeho důvěrnost.

Představme si to na nějaké paralele, tentokráte s trezorem: zašifrování konkrétního obsahu si lze představit jako jeho uzamčení v trezoru. Ten po nějakou dobu nejde (nikým nepovolaným) otevřít – ale později, po oněch X letech, se již může otevřít komukoli, kdo se o jeho otevření pokusí.

Jak z toho ven, asi už tušíte i z předchozích dílů tohoto seriálu: ještě než uplyne oněch X let, je třeba uzavřít původní trezor i s jeho obsahem do novějšího, ještě „bytelnějšího“ trezoru. Respektive původně zašifrovaný obsah je třeba zašifrovat ještě jednou, a to „bytelnějším“ (silnějším, bezpečnějším) šifrovací algoritmem. Takovým, jaký je aktuálně dostatečně silný a bezpečný, ve srovnání s výpočetní silou právě dostupných počítačů, které může mít protistrana k dispozici. Pak zase budeme mít na nějakou dobu vystaráno. Ale ne napořád.

Co hrozí u elektronických podpisů, pečetí i časových razítek?

Představa onoho „ještě většího zla“ na zašifrovaném obsahu a příměru s trezorem, který se po čase otevře komukoli, je snad dostatečně názorná. Byť je v jedné podstatné věci přeci jen odlišná od elektronického podepisování a/nebo pečetění: zatímco šifrováním řešíme potřebu zajištění důvěrnosti, elektronické podpisy (ani pečeti) nám s důvěrností nepomohou. Ani to není jejich úkolem.

Úkolem elektronických podpisů je vnášet jasno do toho, kdo a co podepsal. Z podpisu by tedy mělo vyplývat, komu patří, resp. kdo podpis vytvořil (aby se z toho dalo usuzovat na pravost dokumentu). A pak také to, že podepsán byl určitý konkrétní obsah, a ne něco jiného (aby se z toho dala dovozovat autenticita dokumentu).

K tomu je nutné, aby mezi podepsaným obsahem (resp. dokumentem) na straně jedné a elektronickým podpisem, pečetí či razítkem na straně druhé existovala jednoznačná vazba. Aby podpis, pečeť a/nebo razítko „pasovaly“ vždy jen k příslušnému dokumentu a „nepasovaly“ k ničemu jinému. Jde vlastně o ono „zafixování“ obsahu, umožňující detekovat jakoukoli změnu „zaplombovaného“ obsahu, které jsme si popisovali v minulém dílu tohoto seriálu (jako první z požadavků kladených na příslušnou „plombu“). A již minule jsme si také řekli, že toto „zafixování“ dokážou zajistit jak časová razítka, tak i samotné elektronické podpisy a pečeti.

Ona jednoznačná vazba, resp. „zafixování“, je nutná proto, že elektronické podpisy, pečeti i časová razítka se dají – na rozdíl od vlastnoručních podpisů na listinných dokumentech – snadno a „bez ztráty kvality“ vzít (resp. zkopírovat) a přenést z jednoho elektronického dokumentu na jiný elektronický dokument. Proto potřebujeme, aby elektronický podpis jednoho dokumentu „nepasoval“ na žádný jiný dokument. Aby se každý pokus o takovýto „přenos“ dal vždy a jednoznačně odhalit – tím, že při svém ověřování bude přenesený podpis na jiném dokumentu vyhodnocen jako neplatný. A to z důvodu porušení integrity, neboli změny obsahu. Zjednodušeně proto, že podpis patří k jinému dokumentu. Obdobně pro pečeti i časová razítka.

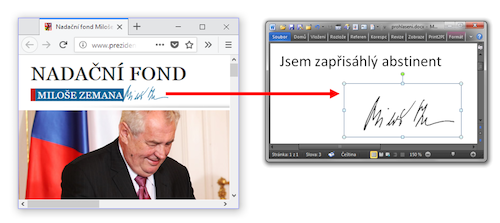

Ještě si pro úplnost dodejme, že popisované vlastnosti mají jen takové elektronické podpisy, které jsou založeny na kryptografii. Konkrétně na asymetrické kryptografii (protože pracuje se dvěma různými klíči: soukromým a veřejným). Tedy kvalifikované, uznávané, či alespoň zaručené elektronické podpisy. Kromě nich ale existuje i určitá zbytková kategorie, tzv. prostých elektronických podpisů, jakými jsou například e-mailové patičky, obrázky, ikony, smajlíky, nasnímané křivky vlastnoručních podpisů či jen napsaná jména či jiné kusy texty. Ty na kryptografii založeny nejsou, žádnou jednoznačnou vazbu na podepisovaný obsah nemají a problém digitální kontinuity je netrápí. Mohou existovat „samy o sobě“ (bez závislosti na podepisovaném obsahu), lze je vytvořit dopředu (aniž by ještě bylo známo, co má být podepsáno) a lze je množit (kopírovat) a přenášet z jednoho dokumentu na jiný dokument. Přesto si někteří lidé myslí, že by i takovéto prosté elektronické podpisy měly mít stejné právní účinky jako vlastnoruční podpisy.

Teď ale zpět ke „kryptografickým“ podpisům, pečetím a časovými razítkům a k tomu, co u nich hrozí: že s postupem času, v důsledku onoho (relativního) oslabování kryptografických algoritmů, přestane platit ona jednoznačná vazba mezi elektronickými dokumenty na straně jedné a jejich podpisy, pečetěmi a časovými razítky na straně druhé. Že už bude možné, aby jeden elektronický podpis (či pečeť nebo časové razítko) „pasoval“ na více dokumentů. Pak už bychom (bez nějakých dalších indicií a důkazů) nepoznali, který dokument byl původně podepsán. Takže bychom se na elektronické podpisy (i pečeti a časová razítka) už nemohli spoléhat – nemohli bychom z nich dovozovat to, co z nich dovozovat potřebujeme. A to i kdyby byly ověřeny jako platné. Dostali bychom se na úroveň oněch prostých elektronických podpisů.

Příklad kolizních dokumentů z roku 2017

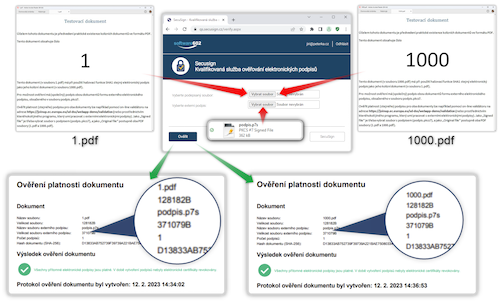

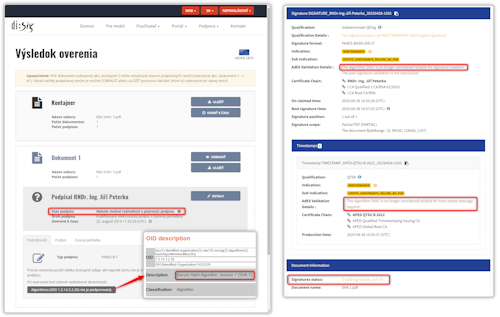

Abychom se o všem nebavili jen abstraktně, ukažme si konkrétní příklad dvou různých PDF dokumentů, na které „pasuje“ jeden a tentýž podpis. Aby se to dalo snadno prokázat, jde o externí elektronický podpis, obsažený v samostatném souboru. Pro ověření je pak zapotřebí takový nástroj či služba, která s externími podpisy dokáže pracovat. Například služba Secusign, z volně dostupných pak třeba služba DSS či tento španělský validátor.

Výsledek (pro ověření službou SecuSign) vidíte nejprve na následujícím obrázku a pak i na videu.

Oba dokumenty z tohoto příkladu pochází ještě z roku 2017 a v odborném žargonu jsou označovány jako vzájemně kolizní. A to právě proto, že k nim „pasuje“ stejný podpis. Spolu s jejich „společným“ podpisem je případní zájemci najdou ke stažení zde, včetně detailnějšího popisu i protokolů o ověření platnosti stejného podpisu na obou dokumentech.

Jak je ale něco takového možné? Jak mohou existovat různé dokumenty, které mají stejný podpis? A máme se jich bát, nebo nemusíme? Pro odpověď se musíme nejprve seznámit s tím, jak vlastně „kryptografické“ elektronické podpisy (i pečeti a časová razítka) vznikají.

Jak vzniká elektronický podpis?

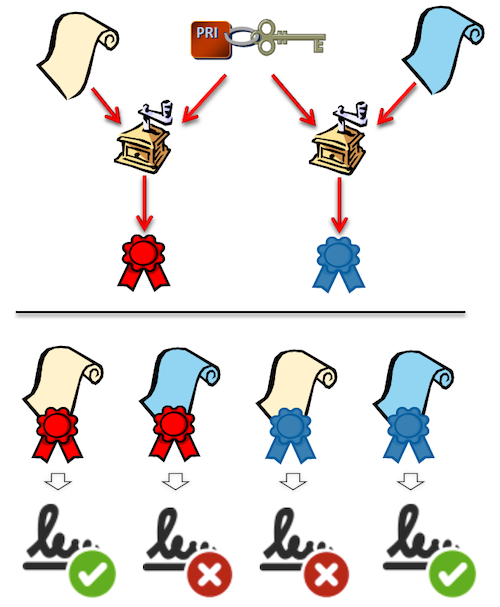

Popis principu elektronického podepisování (v kontextu „kryptografických“ elektronických podpisů, nikoli těch prostých) si opět notně zjednodušíme. Vystačíme s představou, že podpis vzniká „semletím“ dvou ingrediencí v pomyslném kafemlýnku: podepisovaného obsahu (dokumentu) a soukromého klíče.

Už tato zjednodušená představa, kterou ilustruje předchozí obrázek, nám stačí k vysvětlení dvou důležitých aspektů. Pro jeden z nich je rozhodující soukromý klíč: ten je specifický a unikátní pro podepisující osobu a pouze ona by jím měla vládnout (rozhodovat o jeho použití). Protože právě tento soukromý klíč je tím, co dělá její elektronický podpis jejím elektronickým podpisem. Jeho použití tak rozhoduje o tom, komu podpis patří (kdo má být považován za podepsanou osobu).

Druhý aspekt má „na svědomí“ druhá ingredience, kterou je samotný podepisovaný obsah, resp. dokument. A jde o to, že výsledný elektronický podpis, vznikající oním „semletím“, bude díky této druhé ingredienci závislý také na tom, co je podepisováno. Zjednodušeně: pro různé dokumenty bude výsledný elektronický podpis (i při použití stejného soukromého klíče) různý, bude vždy „pasovat“ jen na příslušný dokument a naopak nebude „pasovat“ na žádný jiný dokument.

Právě tato vlastnost elektronických podpisů (že „pasují“ jen na jeden dokument) pak stojí za jejich schopností detekovat jakoukoli (i sebemenší) změnu dokumentu od jeho podepsání, v odborném žargonu označovanou jako porušení jeho integrity: na pozměněný dokument již podpis nebude „pasovat“, a bude proto vyhodnocen jako neplatný, právě z důvodu změny, resp. porušení integrity.

Nicméně: tímto bychom vlastně popřeli možnou existenci kolizních dokumentů, jejichž reálný příklad jsme si ukázali o něco výše. Jak to tedy je?

Na vině je příliš velké zjednodušení s kafemlýnkem a jeho dvěma ingrediencemi, které nám skrylo jednu podstatnou věc. Jde o to, že onen kafemlýnek, který je ve skutečnosti výpočtem podle konkrétních kryptografických algoritmů, ke své činnosti vyžaduje, aby obě ingredience měly určitou konkrétní velikost. A také aby byly dostatečně „malé“, aby celý výpočet („semletí“) nebyl příliš výpočetně náročný (netrval moc dlouho).

S první ingrediencí, tedy se soukromým klíčem, problém není: tyto klíče mají pevnou velikost (dnes nejčastěji používané mají 2048 bitů). Problém je s druhou ingrediencí: jako uživatelé chceme mít možnost podepisovat různé velké dokumenty. Rozhodně nechceme být omezeni tím, že dokument k podepsání musí mít nějakou konkrétní velikost (natož pak hodně malou).

Co jsou hashovací funkce?

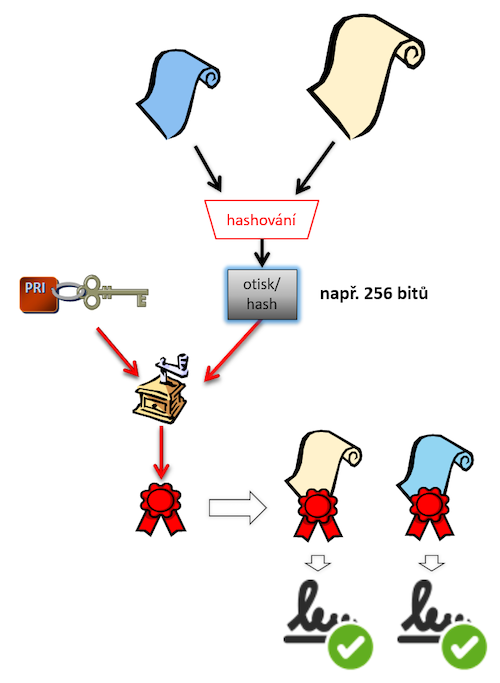

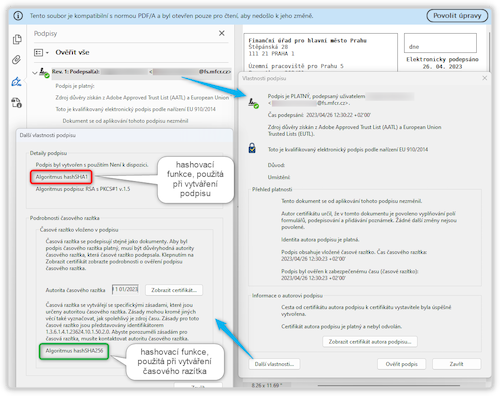

Proto to ve skutečnosti funguje tak, že při elektronickém podepisování je z celého podepisovaného dokumentu nejprve vytvořen jakýsi jeho „vzorek“ – který již má takovou velikost (vlastně spíše „malost“), jakou vyžaduje příslušný kafemlýnek. A teprve tento vzorek je pak skutečně „semlet“, jak naznačuje i následující obrázek.

Tomuto vzorku se říká otisk, v angličtině hash. Vzniká postupem, pro který nemáme v češtině moc vhodných ekvivalentů, a tak se neformálně mluví o hashování či hašování, resp. o aplikování hashovací funkce (či hašovací funkce).

Jenže celé hashování je vlastně o tom, že „z něčeho velkého“ (co má například několik megabytů) děláme „něco malého“ (co má třeba jen 256 bitů). A tak snad není těžké si domyslet, že se přitom mohou „ztrácet detaily“, které mezi sebou odlišují různé dokumenty.

Jinými slovy: když ze dvou různých dokumentů uděláme jejich otisky (hashe), může se přitom ztratit to, co je mezi sebou rozlišuje, a výsledný otisk (hash) obou dokumentů bude stejný. To pak ale znamená, že i jejich elektronický podpis bude stejný. Takže podpis jednoho dokumentu bude „pasovat“ na druhý dokument. Tak jako na výše uvedeném příkladu dvou dokumentů z roku 2017. A to, že mají stejný otisk, a tím pádem na ně „pasuje“ stejný podpis, je důvodem, proč jsou oba dokumenty označovány jako vzájemně kolizní.

Samotné hashování (vytváření otisku/hashe) je přitom jen jednosměrné: z „něčeho většího“ můžeme jednoznačným způsobem (pomocí konkrétní hashovací funkce) udělat „něco menšího“. Ale v opačném směnu bychom nevěděli, jak postupovat. Teoreticky přitom existuje nekonečně možností, jak doplnit ono „něco menšího“ tak, aby z toho vzniklo „něco většího“ – co by při novém hashování mělo opět stejný otisk.

Jinými slovy, k jedné konkrétní hodnotě otisku/hashe teoreticky existuje nekonečně mnoho dokumentů, které budou mít (při použití stejné hashovací funkce) všechny právě tento otisk. Jinými slovy, všechny budou vzájemně kolizní.

Jak ale můžeme s takovýmto vědomím žít a spoléhat se na (kryptografické) elektronické podpisy a jejich vlastnosti?

Odpověď je skryta v již jednou zmiňovaném principu: že „prolomení“ (zde nalezení vzájemně kolizních dokumentů) je výpočetně nesmírně složité. Tak, že se nikomu nevyplatí se o to ani pokoušet.

A to je to, co potřebujeme, abychom se na elektronické podpisy a jejich vlastnosti mohli spoléhat. Sice víme, že kolizní dokumenty mohou existovat, ale současně víme, že se jejich reálného nalezení nemusíme obávat.

Jenže jak už bylo několikrát řečeno: nic neplatí věčně.

Není hashovací funkce jako hashovací funkce

I pro hashovací funkce platí, že s postupem času oslabují, a to v relativním slova smyslu. Tedy že výpočet nutný pro nalezení nějakého kolizního dokumentu, který by počítačům z určitého časového období trval třeba statisíce let, mohou novější počítače zvládnout mnohem rychleji. Tak, aby se již mohlo někomu vyplatit kolizní dokument hledat.

Co s tím, jistě již tušíte, protože jde o princip, který se prolíná celým tímto seriálem: ještě dříve, než použité řešení (zde hashovací funkce) oslabí tak, že začne hrozit nalezení nějakého kolizního dokumentu, musíme „přitvrdit“ a přejít na ještě „bytelnější“ řešení. Takové, které opět zvýší výpočetní složitost tak, aby opět nemělo smysl se o hledání kolizního dokumentu vůbec pokoušet. Jinými slovy: udělat onen „další krok“ v rámci udržování digitální kontinuity.

Kryptologové by nás ještě poučili o tom, že ona výpočetní složitost závisí také na tom, zda začínáme „na zelené louce“ a hledáme dva takové dokumenty, které jsou vzájemně kolizní (pak jde o tzv. kolizi 1. řádu jako u výše popisovaného příkladu dvou vzájemně kolizních dokumentů z roku 2017), nebo zda již nějaký dokument máme, a k němu hledáme kolizní dokument (což je označováno jako kolize 2. řádu). Druhý případ je totiž výrazně náročnější na výpočet než ten první.

Pro nás je ale v tuto chvíli důležitější to, že existují různé hashovací funkce (a s nimi i velikosti jimi produkovaných otisků/hashů) a že výpočetní složitost hledání kolizního dokumentu je významně závislá i na tom, o jakou hashovací funkci se jedná. Jinými slovy, i v hashování se dá „přitvrzovat“, a to přecházením na novější a „bytelnější“ hashovací funkce, u kterých je složitost hledání kolizních dokumentů vyšší.

Lze to ukázat i na výše uvedeném příkladu dvou kolizních dokumentů z roku 2017: tyto jsou vzájemně kolizní (tj. mají stejný otisk) při použití starší hashovací funkce SHA-1. Při použití novější hashovací funkce (SHA-256) již mají každý jiný otisk, a kolizní tak nejsou. Takže „být kolizní“ je vždy vztaženo ke konkrétní hashovací funkci – a přechod na jinou hashovací funkci může vzájemnou kolizi odstranit.

Jak se přecházelo z SHA-1 na SHA-2

To je také přesně tím, co se v praxi děje: s postupem času se přechází na novější a „bytelnější“ hashovací funkce. Odborná komunita (kryptologové) musí říct, kdy má k takovému přechodu dojít – a ten je pak nutné provést.

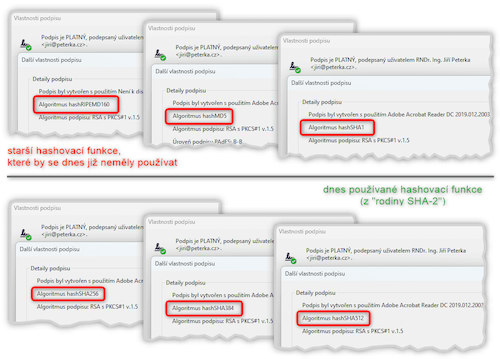

Naposledy přišel podnět k takovémuto přechodu před rokem 2010, kdy kryptologové řekli, že už je čas přejít od hashovací funkce SHA-1 (s velikostí otisku 160 bitů) na novější hashovací funkce, označované obecně jako SHA-2. Jde přitom o celou skupinu (rodinu) hashovacích funkcí, z níž se používají hlavně funkce SHA-256 (s otiskem o velikosti 256 bitů), SHA-384 (s otiskem 384 bitů) a SHA-512 (s otiskem 512 bitů).

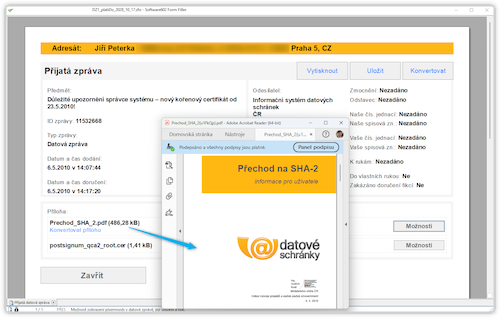

Popisovaný přechod proběhl po formální stránce tak, že ještě v roce 2008 „zavelelo“ Ministerstvo vnitra coby tehdejší dozorový orgán v oblasti elektronických podpisů: těm subjektům, kterým to mohlo přikázat (tedy např. tehdejším akreditovaným certifikačním autoritám), nařídilo přejít na hashovací funkce z rodiny SHA-2 od 1. 1. 2010.

Ostatním subjektům nemohlo přechod přikázat, ale jen důrazně doporučit.

Ministerstvo vnitra je oprávněno tuto změnu vyhlásit pouze pro oblast elektronického podpisu, avšak i pro jiné oblasti využití důrazně doporučuje, aby odpovědné osoby zvážily rizika spojená s dalším používáním hashovací funkce SHA-1.

Ty subjekty, kterým byl přechod nařízen, jej skutečně provedly. Učinily tak i datové schránky, které na SHA-2 přešly v květnu 2010.

Důrazné doporučení k přechodu na SHA-2 ale ještě neznamená úplný zákaz používání hashovací funkce SHA-1 pro elektronické podepisování. A tak je na konkrétních podepisujících osobách, ale i na konkrétních nástrojích a službách, jak si vše vyhodnotí a jak se zachovají.

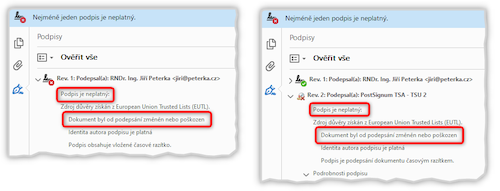

Některé nástroje, jako třeba slovenský validátor společnosti Disig či unijní služba DSS, dnes již nejsou ochotny důvěřovat hashovací funkci SHA-1 a ověřit na nich založený podpis (či časové razítko) jako platné.

Naproti tomu třeba náš Czech POINT, kvalifikovaná služba SecuSign a nejspíše i elektronické podatelny a spisové služby, stejně jako třeba program Adobe Acrobat Reader, s hashovací funkcí SHA-1 žádný problém nemají. A stejně tak existují subjekty, a to i mezi orgány veřejné moci, které při elektronickém podepisování stále používají hashovací funkci SHA-1.

Již delší dobu je přitom známa ještě „novější“ hashovací funkce, resp. opět rodina hashovacích funkcí: SHA-3. Kdy bude vhodné na ni přejít (a přestat používat stávající hashovací funkce z rodiny SHA-2), dnes ještě není jasné.

Co bude příště?

V tomto dílu celého seriálu jsme se seznámili s hlavním důvodem toho, proč existuje celý problém digitální kontinuity. Proč v kryptografii a na ní založených řešeních, a tedy nejenom u elektronického podepisování, platí ono „nic nevydrží věčně“. I před čím nás chrání ona pomyslná časová pojistka, zabudovaná do samotného konceptu elektronických podpisů (i pečetí a časových razítek).

Teď se ještě musíme seznámit s tím, kdo a jak určuje nastavení oné časové pojistky. Popíšeme si, jakým způsobem nás to nutí aplikovat novější a „bytelnější“ hashovací funkce, větší délky klíčů i aplikovat další „pokročilejší“ techniky a postupy při elektronickém podepisování. Pak se již budeme moci vrátit k oněm „dalším krokům“, které musíme dělat, abychom oddálili zaklapnutí oné časové pojistky.

Také si přitom znovu zdůrazníme, že vše musíme dělat s vhodným předstihem. Rozhodně nemůžeme čekat na to, až se námi zavřený trezor (se zašifrovaným obsahem) zase otevře, nebo až už bude reálně možné nalézt (vypočítat) kolizní dokumenty. Protože to už by bylo pozdě.